W raporcie Internet Organised Crime Threat Assessment (IOCTA) 2018, opublikowanym przez Europol, czytamy: „znaczenie socjotechniki dla przestępczości zależnej od cyberprzestrzeni wciąż rośnie. Phishing przez e-mail pozostaje najczęstszą formą socjotechniki, z vishingiem (phishing przez telefon) i smishingiem (phishing przez SMS) w następnej kolejności. Przestępcy wykorzystują socjotechnikę do osiągnięcia szeregu celów: uzyskania danych osobowych, przejęcia kont, kradzieży tożsamości, inicjują nielegalne płatności lub przekonują ofiarę do podjęcia jakiejkolwiek innej działalności wbrew własnemu interesowi, takiej jak przekazywanie pieniędzy lub udostępnianie danych osobowych”. [1]

Tematyce sterowania i socjotechniki (wywierania wpływu przez napastników na ofiary w celu zmuszenia ich do działania wbrew własnemu interesowi) poświęciłem w roku 2019 dwie prelekcje. Pierwsza miała miejsce na konferencji Banking Tech & Security. Nowoczesne technologie i bezpieczeństwo w bankowości, a druga – wychodząca poza przestępczość związaną z bankowością – odbyła się w formie wykładu otwartego pt. „Anatomia ataku socjotechnicznego w aspekcie cybernetyczno-komunikacyjnym” [2] na Wyższej Szkole Administracji i Biznesu im. E. Kwiatkowskiego w Gdyni (więcej informacji na temat obydwu prelekcji znajduje się w sekcji Prelekcje).

Staram się zbierać nowe, ciekawe przykłady wykorzystania ataków socjotechnicznych przez cyberprzestępców. Dzisiaj otrzymałem przykład maila, w którym podszywano się pod Netfliksa – przy czym, stosując podstawowe metody identyfikacji wiadomości phishingowych, a więc m.in. potwierdzenie poprawności (i prawdziwości) adresu nadawcy – można było przeoczyć pewien bardzo istotny szczegół. Dlatego, pamiętajcie! Pośpiech nie jest wskazany, jeżeli cokolwiek wydało nam się podejrzane!

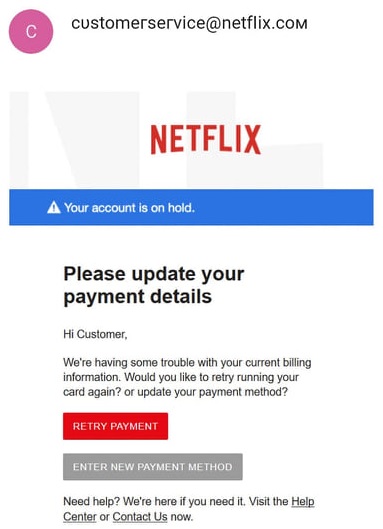

Wiadomość od cyberprzestępców wyglądała tak:

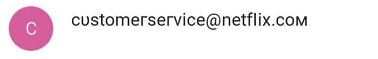

Co w powyższym przykładzie powinno wzbudzić naszą czujność? Tak, użycie niestandardowych znaków, wyglądających podobnie do powszechnie używanych liter alfabetu łacińskiego w adresie nadawcy – jeszcze raz przyjrzyjmy się każdej literze z osobna:

Coś jest nie tak! No tak, ale co dokładnie?

Mamy tutaj do czynienia z atakiem homograficznym (ang. Homograph Attack). Polega on na tym, że zamiast standardowych znaków kodowanych w standardzie ASCII (ang. American Standard Code for Information Interchange) wykorzystuje się znaki kodowane w standardzie Unicode (ma on służyć do spójnego kodowania, reprezentacji i obsługi tekstu wyrażanego w większości systemów pisma na świecie).

Atakujący, rejestrując adres domenowy, podmienia więc powszechnie spotykane litery alfabetu łacińskiego (np. T/t, M/m, E/e, X/x) na podobne, np. obecne w grażdance (Т/т, М/м, Е/е, Х/х). Litery muszą mieć podobny lub identyczny kształt i mogą pochodzić z dowolnego alfabetu. Działanie to jest możliwe dzięki istnieniu formatu Punnycode, który pozwala na kodowanie nazw domenowych (tzw. umiędzynarodowionych nazw domenowych – ang. Internationalized Domain Names) zawierających znaki spoza alfabetu łacińskiego. Oczywiście znaki takie, a więc całe nazwy domenowe, muszą zostać zakodowane w taki sposób, aby odwołania do nich były obsługiwane przez serwery DNS (ang. Domain Name System – system nazw domen). Temu zagadnieniu – być może – poświęcimy w przyszłości dedykowany wpis, ponieważ samo w sobie jest dość interesujące. Jednak do zrozumienia dzisiejszego tematu nic więcej wiedzieć nie musimy.

W rezultacie, po zastosowaniu ataku homograficznego, adresy URL (ang. Uniform Resource Locator – ujednolicony lokalizator zasobu) na pierwszy rzut oka wyglądają wiarygodnie (imitują oryginalne adresy), co może skutecznie zmylić ofiarę. Co więcej, na podstawionych pod oszukanym adresem domenowym stronach, mogą znaleźć się treści i materiały graficzne utwierdzające ofiarę w przekonaniu, że ma do czynienia z autentyczną stroną.

W rzeczywistości cały atak ma na celu zachęcenie ofiary do tego, aby otworzyła podstawioną stronę umieszczoną pod pozornie poprawnym adresem URL, co ma prowadzić do osiągnięcia właściwego celu ataku, a więc:

- uzyskania danych osobowych,

- przejęcia kont,

- kradzieży tożsamości,

- zainicjowania nielegalnych płatności,

- instalacji złośliwego oprogramowania, które może stać się początkiem dalszych problemów ofiary.

Cwane? Cóż, bądźmy ostrożni!

Źródła:

[1] „Internet Organised Crime Threat Assessment 2018”, https://www.europol.europa.eu/sites/default/files/documents/iocta2018.pdf, s. 8, stan z dn. 24 września 2019.

[2] P. Wawrzyniak, „Anatomia ataku socjotechnicznego w aspekcie cybernetyczno-komunikacyjnym”, https://www.slideshare.net/PawelWawrzyniak/anatomia-ataku-socjotechniczegowsaibpw, stan z dn. 24 września 2019.