Oszustwo nigeryjskie (ang. Nigerian Scam) to rodzaj ataku socjotechnicznego, którego najbardziej popularne warianty zakładają obietnice szybkiego zysku wynikającego z podziału dużej sumy pieniędzy (np. wypłata części rzekomego spadku) lub wypłaty wysokiego wynagrodzenia w zamian za udział w międzynarodowym transferze środków pieniężnych. Przyjmuje się, że oszustwa tego typu powstały w Nigerii, stąd nazwa ataku, lecz obecnie podobne metody wykorzystywane są przez przestępców na całym świecie. [1] Celem działania oszustów jest w rzeczywistości wyłudzenie pieniędzy od łatwowiernej ofiary. Wydawać by się mogło, że „złote czasy” tego typu przestępczości już dawno przeminęły. Okazuje się jednak, że przeżywa ona swoisty renesans. Zmienia się także modus operandi oszustów.

Oszustwa wyzwaniem dla organów ścigania

Raport „Internet Organised Crime Threat Assessment (IOCTA) 2018”, [2] opublikowany przez Europol, podkreśla, że wciąż za wieloma oszustwami opartymi na socjotechnice, stoją zorganizowane grupy przestępcze (ZGP – ang. Organised Crime Groups, OCG) działające w Afryce Zachodniej. Skuteczne zwalczanie tego typu przestępczości wymaga więc od europejskich organów ścigania ścisłej kooperacji z państwami zachodnioafrykańskimi i odpowiedniego wyszkolenia funkcjonariuszy. [3] W rzeczywistości jednak wykrywalność sprawców jest tutaj znikoma, a jakość współpracy międzynarodowej – niezadowalająca.

Źródło: https://pixabay.com/pl/illustrations/znak-drogowy-uwaga-oszustwo-464653/

Pewność siebie oszustów sprawia, że w wielu przypadkach nie stosują oni nawet narzędzi służących do ukrywania swojego prawdziwego adresu IP. Co więcej, Tajna Służba Stanów Zjednoczonych (ang. United States Secret Service), która od połowy lat 90-tych nieprzerwanie zajmuje się badaniem problematyki tego typu oszustw, stoi na stanowisku, że odzyskanie pieniędzy jest praktycznie niemożliwe. [4]

Geneza terminu i podstawy prawne

Oszustwo nigeryjskie bywa nazywane także 419 scam. Termin ten pochodzi od ang. scam – oszustwo oraz od numeracji stosownych artykułów penalizujących tego typu przestępstwa w kodeksie karnym Nigerii: [5]

- 419 – „Obtaining goods by false pretences”,

- 419A – „Obtaining credit by false pretences or other fraud”,

- 419B – „Presumption as to false pretences in certain circumstances”.

Polski kodeks karny penalizuje przestępstwo tego typu (oszustwo) w przepisie art. 286. § 1, którego treść brzmi: „kto, w celu osiągnięcia korzyści majątkowej, doprowadza inną osobę do niekorzystnego rozporządzenia własnym lub cudzym mieniem za pomocą wprowadzenia jej w błąd albo wyzyskania błędu lub niezdolności do należytego pojmowania przedsiębranego działania, podlega karze pozbawienia wolności od 6 miesięcy do lat 8”. [6]

Symptomy typowego oszustwa

Typowe oszustwo nigeryjskie zwykle rozpoczyna się w momencie, w którym ofiara niespodziewanie otrzymuje e-mail. Jest to najczęstsza forma inicjowania kontaktu, chociaż wykorzystywane są także media społecznościowe, komunikatory, a nawet – chociaż rzadziej – połączenia telefoniczne. [7]

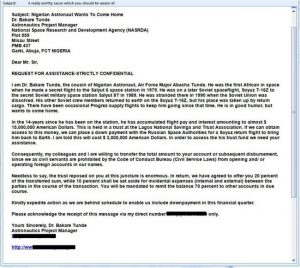

Odbiorca wiadomości proszony jest przez oszusta o „pomoc” dla kogoś pochodzącego z innego kraju, kto chciałby wytransferować poza swój kraj znaczną sumę pieniędzy. Najczęściej pojawiają się tutaj państwa Afryki Zachodniej (np. Nigeria, Sierra Leone), chociaż zdarzają się inne, także spoza regionu, lecz znajdujące się w specyficznej sytuacji politycznej (np. Irak). Prośba zawiera długą i często ujmującą historię, która tłumaczy skomplikowaną sytuację, w jakiej znajduje się osoba oczekująca pomocy i uzasadnia, dlaczego w transferze pieniędzy poza kraj nadawcy musi wziąć udział odbiorca e-maila. [8]

Legendy oszustów bywają zaskakujące. Tutaj próba wyłudzenia na „kuzyna astronauty”.

Źródło: [9]

Rozpoczyna się gra psychologiczna z potencjalną, niepodejrzewającą podstępu ofiarą. Legendy tworzone przez oszustów ograniczone są wyłącznie ich wyobraźnią – jakość językowa i fabularna narracji bywa różna, ale zdarza się, że oryginalność pomysłu może naprawdę zaskoczyć.

Źródło: https://pixabay.com/pl/photos/oszustwo-haker-bezpiecze%C5%84stwa-wirus-4126798/

E-mail zawiera także obietnicę uzyskania korzyści finansowych w zamian za pomoc. Oferowana kwota wynagrodzenia (np. procentowy udział od wartości przelewu) jest zwykle bardzo duża, co ma wydać się atrakcyjne potencjalnej ofierze, a pieniądze mają trafić bezpośrednio na jej rachunek bankowy. [10]

Oszuści podkreślają jednak, że bank, prawnik, agencja rządowa lub inna organizacja o odpowiednim autorytecie (uwierzytelniająca przedstawioną legendę) wymaga uiszczenia pewnych opłat przed przeniesieniem pieniędzy na konto odbiorcy. Z tego względu ofiara jest często proszona o dokonanie wstępnej płatności przy użyciu rozmaitych usług transferowych – od przelewu bankowego na wskazane konto po opłatę z użyciem kryptowalut. [11]

Przedstawiona ogólna zasada postępowania przestępców zwykle potwierdza się w przypadku większości bardziej „klasycznych” wyłudzeń. Oczywiście naturalnym zjawiskiem są drobne modyfikacje utartego schematu, włączanie nowych pomysłów, a w ostatnich latach nawet narzędzi teleinformatycznych – np. powszechnie dostępnego złośliwego oprogramowania (ang. malware – skrót od ang. malicious software).

Próba typologii

Mimo faktu, że przestępcy wciąż udoskonalają swoje rzemiosło i zmieniają modus operandi, pewne scenariusze są do siebie bardzo zbliżone, a nawet powtarzalne – wynika to prawdopodobnie z ich wcześniejszej skuteczności. Z tego też względu powstało wiele zbliżonych typologii dotyczących oszustwa nigeryjskiego. Jedną z nich odnajdziemy na stronie internetowej przygotowanej przez podlaską Policję – wyróżniono tam następujące typy wyłudzeń: [12]

- Tradycyjne, „na uchodźcę politycznego z czarnego lądu” – za pomocą poczty elektronicznej lub nawet połączenia telefonicznego przestępca kontaktuje się z ofiarą i przedstawia jej trudną sytuację, w której się znalazł z powodów politycznych. Ma być np. synem obalonego przywódcy jednego z krajów afrykańskich, dziedzicem wielkiej fortuny. Prosi o pomoc w odzyskaniu swoich pieniędzy i oferuje sowitą nagrodę. Wymaga to jednak od ofiary uiszczania kolejnych opłat mających na celu ostateczną finalizację operacji (np. należy pokryć koszty związane z wystawieniem certyfikatu bankowego, który potwierdzi, że pieniądze nie pochodzą z nielegalnego źródła – oczywiście ofiara ma szansę nawet zobaczyć jakiś fałszywy dokument, który będzie uwierzytelniać opowieść oszusta). Celem gry z ofiarą jest możliwie najdłuższe jej zwodzenie i wyłudzenie jak największej sumy pieniędzy.

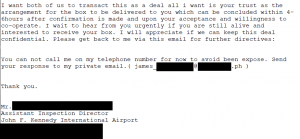

Fragment wręcz korupcyjnej oferty. Troska o życie wspólnika, zakaz kontaktu przez telefon, pełna konspiracja i zaufanie. Kto odważy się przyjąć taką ofertę, ten raczej nie zgłosi oszustwa na policję ze wstydu.

Źródło: archiwum własne

- Na „inwestora” – przestępca kontaktuje się z ofiarą głównie przy użyciu poczty elektronicznej. Oszust najczęściej podaje się za młodego, wykształconego człowieka, któremu udało się „wybić” w jego rodzinnym kraju (młody prawnik, student, modelka). Natomiast jego ojciec lub przyjaciel posiada ogromny majątek, który chce zainwestować, lecz z różnych przyczyn sam nie może tego uczynić. Bez zaangażowania ofiary, która oczywiście może liczyć na atrakcyjne wynagrodzenie w zamian za pomoc, młody inwestor znajduje się w impasie. Wkrótce jednak pojawiają się komplikacje i konieczność uiszczania przez ofiarę kolejnych opłat na drodze do upragnionego celu.

- Na „wygraną na loterii” – ofiara otrzymuje maila z informacją o wygranej w narodowej loterii jednego z państw europejskich (lub w USA). Wygrana, której wartość pieniężna jest znacznie niższa niż w typowym oszustwie nigeryjskim i odpowiada sumom faktycznie spotykanym w przypadku loterii, może zostać odebrana osobiście, stąd podane są telefony kontaktowe i adres lub za pomocą – wygodniejszego – przelewu bankowego. Do wiadomości dołączone są podrobione dokumenty uwierzytelniające przedstawioną legendę. Gra, którą prowadzi oszust, polega na możliwie najdłuższym wyciąganiu od ofiary kolejnych kwot pieniędzy za fikcyjną obsługę prawną i podatkową wygranej. W tym celu na różnych etapach komunikacji z ofiarą, przesyłane są fałszywe dokumenty – zarówno za pomocą poczty elektronicznej jak i tradycyjnej – potwierdzające realizację kolejnych kroków prowadzących do wypłacenia nagrody.

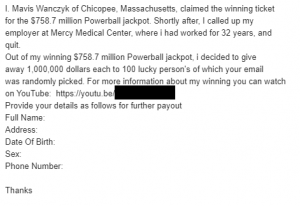

Niezbyt staranny e-mail i próba wyłudzenia na „wygraną w loterii”.

Źródło: archiwum własne

- Na „konta w banku bez właściciela” – za pomocą poczty elektronicznej ofiara jest informowana przez przestępcę – fikcyjnego pracownika banku – o możliwości przejęcia pieniędzy w wyniku likwidacji konta zmarłego milionera. Legenda jest tutaj raczej mało prawdopodobna. Ciekawe natomiast jest to, że w miarę rozwoju sytuacji, do prowadzonej gry dołączają kolejne osoby wcielające się w rolę prawników i innych przedstawicieli rzekomego banku. Oszuści często wykorzystują imiona, nazwiska i funkcje osób faktycznie zatrudnionych w bankach – są to dane publicznie dostępne w Internecie. Natomiast nie zgadzają się tutaj adresy e-mail (domeny) i podawane numery telefoniczne. Oprócz wymiany korespondencji za pomocą poczty elektronicznej, może pojawić się kontakt telefoniczny. Prezentowane są także fałszywe dokumenty, które mają uwierzytelnić całą narrację. Celem jest oczywiście przekonanie ofiary, aby przekazywała możliwie najdłużej pieniądze potrzebne do ostatecznego wypłacenia jej obiecanych milionów.

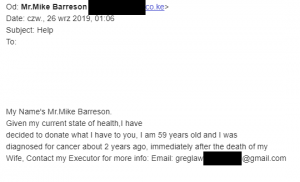

Na „śmiertelnie chorego”.

Źródło: archiwum własne

- Na „aukcje internetową” – przestępca kontaktuje się z ofiarą, która w serwisie aukcyjnym wystawiła jakiś drogi towar. Celem przestępcy jest nakłonienie ofiary do tego, aby sprzedała go poza aukcją. W tym celu przedstawiana jest legenda, która tłumaczy, że kupującemu bardzo zależy na tym konkretnie produkcie – ma to być np. prezent urodzinowy dla bliskiej osoby przebywającej w innym kraju (poza Afryką, np. w Wielkiej Brytanii), który dodatkowo koniecznie musi dotrzeć na czas. Licytacja, oczywiście, uniemożliwia dotrzymanie terminu, a do tego nie daje gwarancji wygranej, ani wysokości ceny, dlatego oszust zapewnia, że jest gotów zapłacić od ręki nawet dwukrotnie więcej, aby tylko pozyskać towar poza licytacją. Jeżeli ofiara zgodzi się na taki scenariusz, oszust preparuje potwierdzenie dokonania wpłaty i grzecznie informuje, że pieniądze z Afryki są przekazywane w ciągu kilku dni, prosząc jednocześnie o przesłanie towaru. Ofiara, która nie zgadza się na taki obrót zdarzeń, jest oskarżana o oszustwo i straszona konsekwencjami złamania umowy, włączając zgłoszenie sprawy do Interpolu.

- Na „spadek” – najbardziej wyrafinowana wersja oszustwa nigeryjskiego, która nie zakłada, że ofiara typowana jest losowo. Co ciekawe, przestępcy są tutaj w stanie najpierw przygotować ofiarę do tego, aby udany atak socjotechniczny przeprowadzić w późniejszym terminie. W tym celu dążą do nawiązania „przypadkowego” kontaktu z ofiarą – może to być np. spotkanie z osobą, która twierdzi, że nosi takie samo nazwisko lub też nazwisko panieńskie matki ofiary, ewentualnie zna kogoś, kto może być powiązany z rodziną ofiary, ale w wyniku splotu okoliczności (np. zawierucha wojenna) przebywa za granicą. Wariantów legendy jest wiele – z punktu widzenia przestępców najważniejszym celem jest tutaj zbudowanie w ofierze przekonania, że gdzieś daleko żyje ktoś, kto jest z nią powiązany rodzinnie, wie o jej istnieniu, ale z jakiegoś powodu nie utrzymuje kontaktów. Po przeprowadzeniu takiego działania przygotowawczego, ofiara jest przez przestępców rejestrowana, jako potencjalny cel dalszego ataku socjotechnicznego. Następnie oszuści śledzą doniesienia medialne na temat zdarzeń losowych, które niosą za sobą śmierć ludzi – np. wypadki komunikacyjne, klęski żywiołowe itp. – i szukają osób, których nazwisko pasuje do wcześniej przygotowanych, potencjalnych ofiar wyłudzenia. Dane takie bardzo często są dostępne w Internecie, więc nie jest to zadanie szczególnie trudne. Przy sprzyjających okolicznościach, z wytypowaną ofiarą przestępca kontaktuje się za pomocą poczty elektronicznej lub – rzadziej – telefonicznie. Przedstawia się jako prawnik lub bankier reprezentujący interesy dalekiego krewnego, który nie pozostawił po sobie potomstwa, a jego ostatnią wolą jest przekazanie po śmierci milionowej fortuny najbliższemu spadkobiercy. Dalszy przebieg gry jest już standardowy – następują kolejne prośby o przekazywanie różnych sum pieniędzy, które mają pozwolić na realizację formalności związanych z obsługą wypłaty spadku, przedstawiane są sfałszowane dokumenty potwierdzające realizację kolejnych kroków i zobowiązań, itd. Cechą charakterystyczną tego typu ataków jest fakt, że przestępcy posługują się tutaj dużo lepszym językiem angielskim niż w przypadku wcześniej opisanych przypadków.

Oczywiście nie sposób stworzyć zamkniętej listy wszelkich odmian oszustw nigeryjskich, ponieważ przestępcy uczą się na swoich błędach, tworzą nowe, bardziej prawdopodobne legendy, dostosowują do nowych okoliczności i możliwości działania. Powyższy wykaz ma więc wyłącznie charakter poglądowy. Natomiast mając na uwadze ewolucję tego typu ataków socjotechnicznych, warto osobno omówić dwa szczególne warianty.

Wyłudzenie „na prezesa”

W 2014 roku po raz pierwszy zaobserwowano, że nigeryjskie gangi zajmujące się wyłudzeniami są w stanie wykorzystać powszechnie dostępne złośliwe oprogramowanie służące do kradzieży danych lub zdalnej administracji przejętymi systemami komputerowymi. [13] Narzędzia takie pozwalają przestępcom spenetrować sieć komputerową swoich ofiar, którymi w tym przypadku są przedsiębiorstwa. [14] W ten sposób wchodzą oni także w posiadanie wiedzy na temat struktury organizacyjnej firm, zasad obiegu informacji, realizowanych procesów, a wreszcie są w stanie uzyskać dostęp do poczty elektronicznej osób decyzyjnych (lub w staranny sposób podrobić właściwe adresy e-mail).

Przejęte (lub podrobione) konta poczty elektronicznej są wykorzystywane do tego, aby zlecić dyspozycję przelewu na wskazane konto bankowe – kontrolowane przez przestępców – osobie, która w danej organizacji ma możliwości obsługi tego typu rozliczeń. [15] Zdarza się jednak, że celem nie zawsze jest wyłudzenie pieniędzy, ale np. danych osobowych (ang. Personally Identifying Information, PII). [16] Możliwy jest także kontakt za pomocą wiadomości tekstowej lub telefoniczny. [17]

Tego typu ataki socjotechniczne, wspomagane użyciem złośliwego oprogramowania, nazywane są BEC (od ang. Business Email Compromise – co oznacza: przejęcie biznesowej poczty elektronicznej) lub CEO Fraud (co można przetłumaczyć z angielskiego, jako „wyłudzenie na prezesa”). [18]

Raporty FBI IC3 (ang. Federal Bureau of Investigation Internet Crime Complaint Center – Centrum Zażaleń Związanych z Przestępczością Internetową Federalnego Biura Śledczego, tł. własne) podają następujące statystyki związane z atakami typu BEC:

- Za rok 2016 – 12 005 skarg i straty w wysokości 360 milionów USD. [19]

- Za rok 2017 – 15 960 skarg i straty w wysokości 675 milionów USD. [20]

- Za rok 2018 – 20 373 skarg i straty w wysokości ponad 1,2 miliarda USD. [21]

Ataki typu BEC są dowodem na to, że gangi stojące za nigeryjskimi oszustwami ciągle zwiększają swoje kompetencje – nie tylko w obszarze umiejętności komunikacyjnych, związanych z socjotechniką (czy też sztuką skutecznej perswazji), ale także na polu technicznym. Sprzyja temu nie tylko dość powszechna dostępność złośliwego oprogramowania, lecz także fakt komercjalizacji usług związanych z cyberprzestępczością – odpowiednie narzędzia wraz z instrukcją ich użycia można po prostu kupić na „czarnym rynku”.

Atak romansowy, albo oszustwo matrymonialne

Wyłudzenie pieniędzy lub danych osobowych służących do kradzieży tożsamości (ang. Identity Theft) i dalszych wyłudzeń (np. kredytowych) to podły proceder przestępczy. Szczególnie obrzydliwego charakteru nabiera on wówczas, kiedy skierowany jest wobec osób samotnych, szukających szczęścia i miłości np. na portalach randkowych lub w biurach matrymonialnych. Taki rodzaj ataku socjotechnicznego uzyskał angielską nazwę Romance Attack, co można przetłumaczyć wprost na „atak romansowy”. W istocie jest to jednak nowocześniejsza odmiana powszechnie znanego od dawna oszustwa matrymonialnego. Inną anglojęzyczną nazwą, którą spotyka się w kontekście ataków tego typu, jest Confidence Fraud, co można przetłumaczyć na „oszustwo związane z zaufaniem” – termin ten ma już jednak szersze znaczenie.

Ofiarami oszustw są często osoby starsze.

Źródło: https://pixabay.com/pl/photos/kobieta-w-pomieszczeniu-ludzie-3188744/

Raport FBI IC3 za rok 2018 podaje, że ofiarami tego typu ataków były 18 493 osoby. [22] Z kolei dane Federalnej Komisji Handlu (ang. Federal Trade Commision) z USA za rok 2018 są następujące: [23]

- 21 000 ofiar (dla porównania: 8 500 ofiar w roku 2015).

- Łącznie 143 miliony USD strat (dla porównania: 33 miliony USD w roku 2015).

- Mediana zgłoszonej straty wynosiła 2 600 USD.

- Początek relacji z oszustem często miał miejsce za pośrednictwem Facebooka.

- Ofiary często przesyłały pieniądze przestępcom kilkukrotnie, zanim zorientowały się, że stały się ofiarą wyłudzenia.

- Ofiary były skłonne przekazywać karty podarunkowe, numery PIN kart kredytowych itp., co pozwalało oszustom szybko zdobyć gotówkę i pozostać anonimowym.

- Ofiary w wieku 40 do 69 lat traciły pieniądze najczęściej, ponad dwukrotnie częściej niż dwudziestolatkowie.

- Osoby 70-letnie i starsze traciły jednorazowo największe sumy (mediana na poziomie 10 000 USD w tej grupie wiekowej).

Faktycznie najważniejsze dla oszusta, który wciela się w rolę kobiety lub mężczyzny, jest zdobycie zaufania swojej ofiary. Do tego celu wykorzystywany jest cały arsenał środków – zdjęcia, rozmowy za pośrednictwem komunikatorów, połączenia telefoniczne i wymiana poczty elektronicznej, w tym złożone narracje mające na celu uwierzytelnić misterną intrygę. Celem przestępców jest uzyskanie wsparcia finansowego, które ma pozwolić przezwyciężać im najróżniejsze, zmyślone perypetie – np. brak pieniędzy do życia lub na lekarstwa; brak pieniędzy na zakup biletu samolotowego, aby wydostać się z kraju i odwiedzić „ukochaną” osobę (ofiarę); konieczność przekupienia urzędników państwowych w celu uzyskania paszportu, a potem wykupienia się z aresztu, do którego fałszywy kochanek miał trafić już w czasie podróży itd. Barierą jest tutaj wyłącznie wyobraźnia sprawcy, a z założenia gra ma być toczona możliwie najdłużej, aby uzyskać jak najwięcej korzyści.

Podsumowanie

Nigeryjscy oszuści wciąż znajdują się w czołówce, jeżeli chodzi o skalę przeprowadzanych ataków socjotechnicznych. Na przestrzeni lat stosowane przez nich metody uległy istotnej ewolucji. Obserwuje się znaczącą poprawę językową fałszywych wiadomości, używanie oryginalnych i stosunkowo prawdopodobnych legend, a także znacznie lepsze przygotowanie do ataku, w szczególności, jeżeli chodzi o wybór ofiary.

Obok pierwotnie spotykanych losowych i masowych ataków inicjowanych za pomocą poczty elektronicznej, która w dużej mierze lądowała w folderach spamu niczego nie świadomych odbiorców, pojawiły się ataki bardziej ukierunkowane – np. oszustwo „na spadek” wymagające odpowiedniego przygotowania ofiary. Na celowniku przestępców, którzy od 2014 roku zaczęli używać złośliwego oprogramowania celem rozpoznania charakterystyki swoich ofiar i przeprowadzania ataków typu BEC, znalazł się także biznes (głównie mniejsze przedsiębiorstwa).

Oszustwa internetowe są jednak popularne także wśród przestępców z innych krajów, włączając Polskę. Na naszym rodzimym podwórku szczególne upodobanie naciągaczy zyskały wszelkie odmiany ataku socjotechnicznego „na wnuczka”, „na policjanta” czy „na prokuratora” – de facto stanowiące odmianę oszustw związanych z zaufaniem. Ich celem najczęściej są samotne i starsze osoby. Popularne są także oszustwa matrymonialne, np. na „kapitana statku” (pojmanego przez somalijskich piratów) lub „amerykańskiego żołnierza”.

Wyłudzenia oparte na socjotechnice zawsze będą skuteczne, ponieważ są wymierzone w najpowszechniejsze ludzkie podatności (ang. vulnerabilities) – potrzeby, pragnienia (te mniej lub bardziej szlachetne), emocje czy zdolność empatii (umiejętność współodczuwania i wczuwania się w inną osobę, rozumienia jej potrzeb). Z tego też powodu opisane wcześniej ataki socjotechniczne są po stronie ofiar nie tylko przyczyną dużych strat finansowych, ale także emocjonalnych. [24]

Źródła:

[1] „Nigerian scams”, https://www.scamwatch.gov.au/types-of-scams/unexpected-money/nigerian-scams, stan z dn. 1 października 2019.

[2] „Internet Organised Crime Threat Assessment (IOCTA) 2018”, https://www.europol.europa.eu/activities-services/main-reports/internet-organised-crime-threat-assessment-iocta-2018, stan z dn. 1 października 2019.

[3] Ibidem, s. 64.

[4] „Oszustwo nigeryjskie”, http://podlaska.policja.gov.pl/pod/dzialania/przestepczosc-gospodar/struktura-wydzialu/zespol-iii/oszustwo-nigeryjskie/28412,Oszustwo-nigeryjskie.html, stan z dn. 1 października 2019.

[5] (a) „Chapter 38. Obtaining Property by false pretences; Cheating”, http://www.nigeria-law.org/Criminal%20Code%20Act-Part%20VI%20%20to%20the%20end.htm#Chapter%2038, stan z dn. 1 października 2019; (b) „Nigerian scams”, op. cit.

[6] Ustawa z dnia 6 czerwca 1997 r. Kodeks karny, Dz. U. 1997 Nr 88 poz. 553, http://prawo.sejm.gov.pl/isap.nsf/download.xsp/WDU19970880553/U/D19970553Lj.pdf, stan z dn. 1 października 2019.

[7] „Nigerian scams”, op. cit.

[8] „Nigerian scams”, op. cit.

[9] „Sometimes Nigerian spam comes with near-constant belly laughs”, https://www.kaspersky.co.uk/blog/funny-email-scam/7377/, stan z dn. 1 października 2019.

[10] „Nigerian scams”, op. cit.

[11] „Nigerian scams”, op. cit.

[12] „Oszustwo nigeryjskie”, op. cit.

[13] „SilverTerrier – 2018 Nigerian Business Email Compromise”, https://unit42.paloaltonetworks.com/silverterrier-2018-nigerian-business-email-compromise/, stan z dn. 1 października 2019.

[14] S. Ferguson, „Nigerian BEC Scammers Use Malware to Up the Ante”, https://www.bankinfosecurity.com/nigerian-bec-scammers-use-malware-to-up-ante-a-12475, stan z dn. 1 października 2019.

[15] „Ringleader of global network behind thousands of online scams arrested in Nigeria”, https://www.interpol.int/es/Noticias-y-acontecimientos/Noticias/2016/Ringleader-of-global-network-behind-thousands-of-online-scams-arrested-in-Nigeria, stan z dn. 1 października 2019.

[16] „2016 Internet Crime Report”, https://pdf.ic3.gov/2016_IC3Report.pdf, s. 9, stan z dn. 1 października 2019.

[17] „2018 Internet Crime Report”, https://pdf.ic3.gov/2018_IC3Report.pdf, s. 10, stan z dn. 1 października 2019.

[18] (a) „Ringleader of global network…”, op. cit.; (b) „OUCH! Newsletter: CEO Fraud/BEC”, https://www.sans.org/security-awareness-training/resources/ceo-fraudbec, stan z dn. 1 października 2019.

[19] „2016 Internet Crime Report”, op. cit., s. 9.

[20] „2018 Internet Crime Report”, https://pdf.ic3.gov/2017_IC3Report.pdf, s. 12, stan z dn. 1 października 2019.

[21] Ibidem, s. 10.

[22] Ibidem, s. 19.

[23] E. Fletcher, „Romance scams rank number one on total reported losses”, https://www.ftc.gov/news-events/blogs/data-spotlight/2019/02/romance-scams-rank-number-one-total-reported-losses, stan z dn. 1 października 2019.

[24] „Internet Organised Crime Threat Assessment…”, op. cit., s. 56.